Google corrige vulnerabilidad Zero-Day activa en Chrome:

CVE-2025-5419

Google lanzó una actualización de seguridad de emergencia para su navegador Chrome, luego de confirmar la explotación activa de una nueva vulnerabilidad crítica: CVE-2025-5419. Se trata del tercer Zero-Day que se corrige en lo que va del año, y es una muestra más del nivel de sofisticación con el que operan los atacantes en entornos reales.

¿Qué fue lo que pasó?

CVE-2025-5419 es una vulnerabilidad de alta severidad causada por un error de lectura/escritura fuera de los límites de memoria en V8, el motor JavaScript de Chrome. Esta falla permite a un atacante acceder a áreas de memoria que deberían estar protegidas, lo que puede llevar a la ejecución de código arbitrario o al compromiso completo del navegador.

La vulnerabilidad fue reportada por Clément Lecigne y Benoît Sevens, integrantes del Grupo de Análisis de Amenazas de Google, quienes cuentan con un largo historial en la detección de fallas explotadas activamente.

Google actuó con rapidez: aplicó un cambio de configuración para mitigar el impacto en el canal estable de Chrome apenas 24 horas después del hallazgo, y poco después liberó un parche oficial a través de la versión 137.0.7151.68/.69 para Windows y Mac, y 137.0.7151.68 para Linux.

Estas actualizaciones ya se están distribuyendo en el canal estable de escritorio, y llegarán a todos los usuarios en las próximas semanas.

¿Por qué es tan importante?

Google confirmó que esta vulnerabilidad ya estaba siendo utilizada en ataques activos, aunque no compartió detalles específicos para evitar que otros actores la exploten antes de que el parche esté aplicado en la mayoría de los dispositivos.

Este caso se suma a otros dos Zero-Day que ya fueron parcheados este año:

- CVE-2025-2783, utilizada en campañas de espionaje dirigidas a medios de comunicación y organismos gubernamentales en Rusia.

- Una vulnerabilidad crítica en mayo que permitía tomar control de cuentas mediante el navegador.

Estos incidentes confirman que los navegadores son cada vez más explotados como punto de entrada para ataques de espionaje, escalamiento de privilegios y robo de credenciales.

¿Qué deberías hacer?

Si tu empresa utiliza Chrome, es fundamental aplicar la actualización cuanto antes. Aunque el navegador se actualiza automáticamente en la mayoría de los dispositivos, en entornos corporativos es clave verificar la implementación desde los sistemas de gestión centralizada.

Acciones recomendadas:

- Actualizar Chrome de forma inmediata a la versión 137.0.7151.68/.69 o superior.

- Supervisar los registros del sistema ante comportamientos anómalos del navegador.

- Aplicar políticas de actualización automáticas en todos los endpoints.

- Revisar el ciclo de parches de los navegadores dentro del ecosistema organizacional.

Por qué los Zero-Days en navegadores son una amenaza seria

Los navegadores son herramientas críticas que usamos a diario para acceder a sistemas, plataformas cloud y recursos corporativos. Una vulnerabilidad en este nivel puede convertirse en una puerta de entrada directa para ataques más complejos, incluyendo movimientos laterales dentro de la red.

Y cuando se trata de vulnerabilidades Zero-Day activas, el margen entre la detección y la explotación masiva puede ser de horas. Por eso es vital contar con procesos de parcheo automatizados, detección temprana de vulnerabilidades y visibilidad sobre todos los dispositivos.

A tener en cuenta

CVE-2025-5419 no será la última vulnerabilidad crítica del año, pero sí es un nuevo recordatorio de que la seguridad del navegador no puede subestimarse. Las organizaciones deben contar con estrategias sólidas de gestión de parches, defensa de endpoints y monitoreo de exposición.

Si no contás con los recursos internos para abordar este tipo de amenazas, delegar la protección de navegadores y endpoints puede ser la decisión más eficaz.

Ofrecemos outsourcing en ciberseguridad, especializado en monitoreo de vulnerabilidades, gestión de parches y protección del entorno de usuario final.

Contactanos y veamos cómo podemos ayudarte a reducir riesgos antes de que llegue el próximo exploit.

También podría interesarte

TU SEGURIDAD

EN BUENAS MANOS

Bundles

Información

¿Tienes alguna duda sobre los servicios? ¡Llámanos!

Heimdall Agency copyright © 2024. Todos los derechos reservados

Las amenazas cibernéticas más sofisticadas del 2025

¿Está tu empresa preparada?

En ciberseguridad, quedarse quieto es retroceder. Y si algo nos viene dejando en claro este 2025, es que los cibercriminales no tienen intención de frenar su evolución. Las amenazas actuales ya no son lo que eran hace unos años: hoy estamos frente a ataques altamente dirigidos, automatizados, con inteligencia artificial y, en algunos casos, con implicancias en el mundo físico. Sí, físico.

Hoy te contamos cuáles son las tendencias más sofisticadas que estamos viendo este año, y por qué tu organización tiene que empezar a tomar medidas ya mismo.

La especialización del cibercrimen como servicio (CaaS)

En vez de seguir vendiendo paquetes “todo en uno”, los grupos delictivos empezaron a especializarse por segmentos. Hoy, hay criminales que se dedican solo a crear kits de phishing de última generación, mientras otros se enfocan en evadir autenticaciones o en automatizar la recolección de datos a través de redes sociales. Este nivel de foco técnico permite ataques mucho más precisos, rápidos y difíciles de detectar.

Ya no estamos hablando de amateurs con malware bajado de foros. Estamos hablando de verdaderos equipos de desarrollo organizados, con roles definidos y hasta soporte técnico para sus clientes en la Dark Web.

El blanco está en la nube: el riesgo que sigue subestimándose

Aunque muchas empresas ya migraron a entornos cloud, pocas entienden el nivel de exposición que eso implica. El uso de múltiples proveedores, configuraciones mal gestionadas y una falsa sensación de seguridad están haciendo de la nube un objetivo cada vez más atractivo.

Durante este año, se están aprovechando vulnerabilidades específicas de plataformas cloud para infiltrar redes completas, saltando entre servicios mal configurados o explotando API sin controles estrictos. No se trata solo de Amazon, Google o Microsoft; también están apuntando a proveedores más pequeños, que muchas veces quedan fuera del radar de seguridad.

Automatización + IA = ataques más rápidos, más baratos y más dañinos

La inteligencia artificial ya no es solo para los buenos. Los criminales la están utilizando para:

- Analizar perfiles en redes sociales y personalizar correos de phishing a una escala masiva.

- Generar cargas útiles adaptativas que se modifican para evadir antivirus y firewalls.

- Ejecutar campañas DDoS automatizadas que detectan vulnerabilidades en tiempo real.

Todo esto está alimentando el mercado negro de CaaS, donde podés comprar un “phishing kit” que te arma una campaña completa en minutos, con textos generados por IA, enlaces acortados, y hasta informes de clics.

Amenazas físicas y crimen organizado: cuando el ciberataque cruza la frontera digital

Este año vimos algo que antes parecía impensado: la convergencia entre ataques cibernéticos y amenazas reales.

Casos documentados revelan intimidaciones físicas a empleados y directivos, especialmente en empresas con información sensible. Pero hay más: grupos de crimen organizado están colaborando con hackers para lavar dinero, traficar datos y facilitar operaciones delictivas complejas, como el tráfico de personas o de sustancias ilegales.

Esto plantea un escenario completamente nuevo, donde la ciberseguridad tiene está relacionada a sistemas y también con la seguridad personal y operativa de las organizaciones.

Casos reales de 2025: lo que está pasando ahora mismo

Si creías que esto era solo teoría, mirá algunos de los ataques que ya marcaron la agenda este año:

- Meta confirmó un ataque de spyware a WhatsApp que afectó a periodistas y activistas.

- Se filtraron credenciales del Departamento de Defensa de EE. UU., incluyendo cookies activas que podrían evadir la MFA.

- Un error de configuración expuso 2.700 millones de registros de IoT pertenecientes a la empresa Mars Hydro.

- HCRG Care Group, un proveedor de salud del Reino Unido, fue víctima de ransomware, con 2,275 TB de datos robados.

- La vulnerabilidad crítica en Trimble Cityworks está siendo explotada activamente y requiere parche urgente.

- DISA Global Solutions sufrió una filtración que comprometió a más de 3,3 millones de personas.

- Palo Alto Networks admitió que uno de sus firewalls más populares fue explotado usando múltiples CVEs encadenados.

- GrubHub fue vulnerada a través de un proveedor externo y se accedió a información sensible de clientes y conductores.

- El Grupo Lazarus, asociado a Corea del Norte, sigue activo y utilizando LinkedIn para robar credenciales a través de ofertas laborales falsas.

¿Qué podemos hacer como comunidad?

Frente a este panorama, no alcanza con tener un buen firewall. La clave está en la resiliencia colectiva. Iniciativas como Cybercrime Atlas del Foro Económico Mundial, que reúne a empresas, gobiernos y organizaciones privadas, son un ejemplo claro del camino a seguir.

Pero además, es vital que dentro de las empresas se entienda que la seguridad no es solo responsabilidad del equipo de IT. Todos los colaboradores tienen que recibir formación, entender los riesgos y saber cómo actuar ante un incidente.

Y, por supuesto, los gobiernos y fabricantes de software deben estar a la altura, promoviendo prácticas seguras desde el diseño de sus productos hasta la regulación del ecosistema digital.

Continua este 2025 junto a Heimdall

El cibercrimen va a seguir evolucionando, eso no lo vamos a evitar. Pero sí podemos responder de forma coordinada, con inteligencia compartida, políticas claras y tecnología alineada a las nuevas amenazas. Este 2025 lo está dejando claro: ya no alcanza con estar protegido, hay que estar preparado.

¿Tu empresa ya empezó ese camino?

Si tu respuesta es “no”, charlemos…

También podría interesarte

TU SEGURIDAD

EN BUENAS MANOS

Bundles

Información

¿Tienes alguna duda sobre los servicios? ¡Llámanos!

Heimdall Agency copyright © 2024. Todos los derechos reservados

ALERTA SAP: CVE-2025-31324 —

Vulnerabilidad crítica activamente explotada

Una falla crítica en SAP NetWeaver Visual Composer, identificada como CVE-2025-31324, está siendo aprovechada por múltiples actores de amenazas —incluidos grupos vinculados a BianLian y RansomEXX— para comprometer entornos SAP en organizaciones de todo el mundo.

¿Qué permite esta vulnerabilidad?

Carga de archivos arbitrarios sin autenticación, lo que habilita la ejecución remota de código y el control total del sistema afectado.

Nivel de riesgo:

CVSS 10.0 (máxima gravedad)

Visual Composer no está activo por defecto, pero es ampliamente utilizado en implementaciones reales.

Grupos involucrados:

- BianLian: actividad vinculada al ejecutable rs64.exe y servidores C2 conocidos.

- RansomEXX / Storm-2460: uso de backdoors como PipeMagic, técnicas evasivas avanzadas y cargas a través de MSBuild.

¿Cómo se manifiestan los ataques?

Carga de webshells como helper.jsp, cache.jsp, rrx.jsp, entre otros, en rutas expuestas del sistema. Se observó uso de herramientas como Brute Ratel C2 y explotación combinada de otras fallas como CVE-2025-29824.

¿Qué acciones tomar?

- Aplicá el parche de SAP inmediatamente.

- Auditá directorios públicos y revisá archivos .jsp, .java y .class.

- Fortalecé tus reglas de detección para comportamiento sospechoso post-explotación.

- Verificá configuraciones de red, permisos y comunicaciones salientes.

Esta vulnerabilidad ya está siendo explotada. No es una hipótesis.

¿Necesitás ayuda para proteger tu entorno SAP y gestionar actualizaciones críticas como esta?

Contamos con un servicio especializado en seguridad SAP y administración continua de plataformas críticas. Nuestro equipo puede ayudarte a mitigar riesgos, aplicar parches de forma segura y monitorear en tiempo real la actividad anómala en tu infraestructura.

Contactanos para implementar una estrategia de respuesta efectiva sin comprometer tu operación.

También podría interesarte

TU SEGURIDAD

EN BUENAS MANOS

Bundles

Información

¿Tienes alguna duda sobre los servicios? ¡Llámanos!

Heimdall Agency copyright © 2024. Todos los derechos reservados

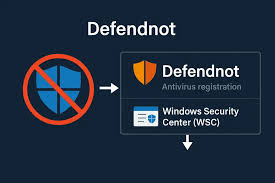

DefendNot: la herramienta que engaña a Windows y desactiva Microsoft Defender

Una herramienta llamada DefendNot ha despertado la atención ultimamente en ciberseguridad por demostrar cómo se puede engañar al sistema operativo Windows para desactivar Microsoft Defender, sin instalar ningún otro antivirus.

Aunque el proyecto fue presentado como una investigación, deja al descubierto una vulnerabilidad conceptual en el diseño del Centro de Seguridad de Windows (WSC), y plantea serias preocupaciones sobre la facilidad con la que se puede manipular la confianza del sistema operativo.

¿Cómo funciona DefendNot?

Windows, por diseño, desactiva Microsoft Defender de forma automática cuando detecta que hay otro software antivirus instalado. Esto busca evitar conflictos entre múltiples soluciones de seguridad que puedan operar al mismo tiempo en un dispositivo.

Lo que hace DefendNot es aprovechar una API no documentada del WSC —la misma que utilizan los antivirus reales para notificarle a Windows que están activos—. El truco está en que registra un antivirus falso que, a los ojos del sistema operativo, cumple todos los requisitos para ser considerado válido.

Y así, sin instalar ningún software legítimo, Microsoft Defender se desactiva por completo.

El origen de la técnica

DefendNot toma inspiración de un proyecto anterior llamado “no-defender”, que también utilizaba un método similar pero basándose en código de un antivirus real. Este proyecto fue dado de baja tras un reclamo por derechos de autor (DMCA), ya que usaba componentes protegidos por licencias comerciales.

Para evitar ese problema legal, el autor de DefendNot, un investigador conocido como es3n1n, escribió una DLL propia desde cero, diseñada específicamente para hacerse pasar por un antivirus legítimo.

Técnicamente, ¿cómo lo logra?

Para registrar su presencia en el sistema, DefendNot inyecta su DLL maliciosa en un proceso de sistema firmado por Microsoft, como Taskmgr.exe. Este proceso, al estar firmado digitalmente y gozar de privilegios elevados, permite eludir los controles normales de seguridad de Windows, como Protected Process Light (PPL) y la validación de firmas.

Una vez que el sistema cree que hay un antivirus instalado, Microsoft Defender se desactiva automáticamente.

Además, la herramienta incluye un cargador personalizado que:

- Define el nombre del antivirus falso.

- Permite activar o desactivar el registro de actividad.

- Carga configuraciones desde un archivo ctx.bin.

- Establece persistencia mediante el Programador de tareas de Windows, para ejecutarse automáticamente en cada inicio de sesión.

¿Qué implica esto en términos de seguridad?

Si bien DefendNot se presenta como un proyecto de investigación, el riesgo es real. La herramienta demuestra que un atacante podría dejar un sistema Windows sin protección activa, sin necesidad de explotar vulnerabilidades complejas ni desinstalar manualmente el antivirus. Solo necesita hacerle creer al sistema que ya hay otro protegiéndolo.

Esto es especialmente preocupante si se piensa en escenarios de acceso inicial o movimiento lateral en redes corporativas. Un atacante podría usar esta técnica para burlar controles de seguridad sin levantar alertas. También podría formar parte de un ataque mayor que combine evasión con herramientas como Cobalt Strike o malware de persistencia silenciosa.

¿Qué podés hacer para protegerte?

Por ahora, no hay un parche oficial por parte de Microsoft para bloquear esta técnica en su totalidad. Sin embargo, podés tomar algunas medidas preventivas:

- Supervisá regularmente el estado de Microsoft Defender en estaciones de trabajo y servidores.

- Desactivá el uso de software de seguridad que no esté gestionado centralmente.

- Auditá los registros del Programador de tareas de Windows y buscá entradas sospechosas.

- Reforzá políticas de integridad de procesos y uso de firmas digitales, especialmente en entornos administrados con herramientas como Intune, SCCM o soluciones EDR.

- Limitá permisos administrativos en endpoints para evitar que procesos no confiables registren software de seguridad falso.

Este caso deja en claro algo importante: la seguridad en Windows no depende solo del antivirus instalado, sino también de cómo el sistema interpreta la información que recibe. Y si esa interpretación puede ser manipulada, el riesgo no es menor.

También podría interesarte

TU SEGURIDAD

EN BUENAS MANOS

Bundles

Información

¿Tienes alguna duda sobre los servicios? ¡Llámanos!

Heimdall Agency copyright © 2024. Todos los derechos reservados

Nuevo vector de ataque:

malware a través de invitaciones de Google Calendar

Recientemente, investigadores de Aikido descubrieron una técnica novedosa que utiliza invitaciones de Google Calendar para distribuir malware. Esta técnica es particularmente interesante porque se basa en ocultar código malicioso dentro de caracteres aparentemente inocentes, aprovechando una falla en la forma en que los sistemas interpretan el texto.

¿Cómo funciona el ataque?

El truco que usan los atacantes es tan ingenioso como preocupante: ocultan código malicioso dentro de un solo carácter visible, en este caso, el símbolo “|” (barra vertical).

¿Qué es un carácter PUA?

El PUA (Private Use Area) es un rango de caracteres en el estándar Unicode reservado para aplicaciones personalizadas. Estos caracteres no tienen un símbolo visible predefinido y suelen ser invisibles en la mayoría de las fuentes, lo que los hace perfectos para esconder comandos o instrucciones maliciosas.

Ejemplo:

Imaginá que ves un mensaje que parece contener solo un “|” en su código. Sin embargo, al decodificarlo, ese carácter se transforma en un comando en Base64 que redirige al dispositivo infectado a un servidor controlado por el atacante.

Cadena de ataque

El proceso típico del ataque es el siguiente:

- Instalación inicial del código malicioso:

En marzo de 2025, Aikido identificó un paquete npm sospechoso llamado “os-info-checker-es6”. Aunque parecía inofensivo, contenía código oculto en caracteres PUA. - Decodificación del payload:

Cuando el código es decodificado, se convierte en una cadena Base64 que establece una conexión con un servidor remoto a través de una URL de Google Calendar. - Entrega del malware:

El servidor controlado por el atacante usa esta conexión para descargar cargas maliciosas adicionales, que pueden incluir troyanos, keyloggers o herramientas de acceso remoto (RATs). - Expansión del ataque:

Los investigadores encontraron que este paquete estaba siendo utilizado como dependencia en otros paquetes npm populares, incluyendo:- skip-tot

- vue-dev-serverr

- vue-dummyy

- vue-bit

¿Por qué es peligroso este enfoque?

Evasión de seguridad:

El uso de caracteres PUA y plataformas legítimas como Google Calendar hace que estos ataques sean muy difíciles de detectar para los sistemas de filtrado convencionales, que suelen buscar patrones más tradicionales como scripts de PowerShell o macros de Office.

Amplia superficie de ataque:

Cualquiera que use Google Calendar es un objetivo potencial, desde usuarios domésticos hasta grandes corporaciones, dado que estos servicios son de uso masivo y suelen ser considerados seguros.

¿Cómo te tenés que preparar?

Medidas que te recomendamos:

- Activá la opción “solo remitentes conocidos” en Google Calendar para bloquear invitaciones de fuentes desconocidas.

- Verificá siempre la identidad del remitente antes de aceptar invitaciones o hacer clic en enlaces.

- Mantené actualizado tu software para parchar posibles vulnerabilidades.

- Informá los eventos sospechosos como spam desde Google Calendar.

Educar y concientizar:

Los usuarios deben estar informados sobre este tipo de ataques para poder identificarlos y evitarlos. Las políticas de seguridad corporativa también deben incluir controles específicos para aplicaciones de colaboración en la nube como Google Workspace.

Las tecnologías avanzan, tanto para bien como para mal

Este ataque es un claro ejemplo de cómo los cibercriminales están usando técnicas cada vez más sofisticadas para evadir las medidas de seguridad tradicionales, aprovechando plataformas que se consideran confiables. Mantenerse al día con las últimas amenazas y ajustar las configuraciones de seguridad son pasos críticos para minimizar el riesgo de estos ataques.

También podría interesarte

TU SEGURIDAD

EN BUENAS MANOS

Bundles

Información

¿Tienes alguna duda sobre los servicios? ¡Llámanos!

Heimdall Agency copyright © 2024. Todos los derechos reservados