DefendNot: la herramienta que engaña a Windows y desactiva Microsoft Defender

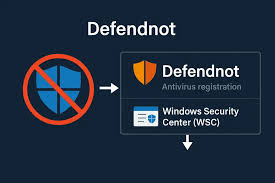

Una herramienta llamada DefendNot ha despertado la atención ultimamente en ciberseguridad por demostrar cómo se puede engañar al sistema operativo Windows para desactivar Microsoft Defender, sin instalar ningún otro antivirus.

Aunque el proyecto fue presentado como una investigación, deja al descubierto una vulnerabilidad conceptual en el diseño del Centro de Seguridad de Windows (WSC), y plantea serias preocupaciones sobre la facilidad con la que se puede manipular la confianza del sistema operativo.

¿Cómo funciona DefendNot?

Windows, por diseño, desactiva Microsoft Defender de forma automática cuando detecta que hay otro software antivirus instalado. Esto busca evitar conflictos entre múltiples soluciones de seguridad que puedan operar al mismo tiempo en un dispositivo.

Lo que hace DefendNot es aprovechar una API no documentada del WSC —la misma que utilizan los antivirus reales para notificarle a Windows que están activos—. El truco está en que registra un antivirus falso que, a los ojos del sistema operativo, cumple todos los requisitos para ser considerado válido.

Y así, sin instalar ningún software legítimo, Microsoft Defender se desactiva por completo.

El origen de la técnica

DefendNot toma inspiración de un proyecto anterior llamado “no-defender”, que también utilizaba un método similar pero basándose en código de un antivirus real. Este proyecto fue dado de baja tras un reclamo por derechos de autor (DMCA), ya que usaba componentes protegidos por licencias comerciales.

Para evitar ese problema legal, el autor de DefendNot, un investigador conocido como es3n1n, escribió una DLL propia desde cero, diseñada específicamente para hacerse pasar por un antivirus legítimo.

Técnicamente, ¿cómo lo logra?

Para registrar su presencia en el sistema, DefendNot inyecta su DLL maliciosa en un proceso de sistema firmado por Microsoft, como Taskmgr.exe. Este proceso, al estar firmado digitalmente y gozar de privilegios elevados, permite eludir los controles normales de seguridad de Windows, como Protected Process Light (PPL) y la validación de firmas.

Una vez que el sistema cree que hay un antivirus instalado, Microsoft Defender se desactiva automáticamente.

Además, la herramienta incluye un cargador personalizado que:

- Define el nombre del antivirus falso.

- Permite activar o desactivar el registro de actividad.

- Carga configuraciones desde un archivo ctx.bin.

- Establece persistencia mediante el Programador de tareas de Windows, para ejecutarse automáticamente en cada inicio de sesión.

¿Qué implica esto en términos de seguridad?

Si bien DefendNot se presenta como un proyecto de investigación, el riesgo es real. La herramienta demuestra que un atacante podría dejar un sistema Windows sin protección activa, sin necesidad de explotar vulnerabilidades complejas ni desinstalar manualmente el antivirus. Solo necesita hacerle creer al sistema que ya hay otro protegiéndolo.

Esto es especialmente preocupante si se piensa en escenarios de acceso inicial o movimiento lateral en redes corporativas. Un atacante podría usar esta técnica para burlar controles de seguridad sin levantar alertas. También podría formar parte de un ataque mayor que combine evasión con herramientas como Cobalt Strike o malware de persistencia silenciosa.

¿Qué podés hacer para protegerte?

Por ahora, no hay un parche oficial por parte de Microsoft para bloquear esta técnica en su totalidad. Sin embargo, podés tomar algunas medidas preventivas:

- Supervisá regularmente el estado de Microsoft Defender en estaciones de trabajo y servidores.

- Desactivá el uso de software de seguridad que no esté gestionado centralmente.

- Auditá los registros del Programador de tareas de Windows y buscá entradas sospechosas.

- Reforzá políticas de integridad de procesos y uso de firmas digitales, especialmente en entornos administrados con herramientas como Intune, SCCM o soluciones EDR.

- Limitá permisos administrativos en endpoints para evitar que procesos no confiables registren software de seguridad falso.

Este caso deja en claro algo importante: la seguridad en Windows no depende solo del antivirus instalado, sino también de cómo el sistema interpreta la información que recibe. Y si esa interpretación puede ser manipulada, el riesgo no es menor.

También podría interesarte

TU SEGURIDAD

EN BUENAS MANOS

Bundles

Información

¿Tienes alguna duda sobre los servicios? ¡Llámanos!

Heimdall Agency copyright © 2024. Todos los derechos reservados